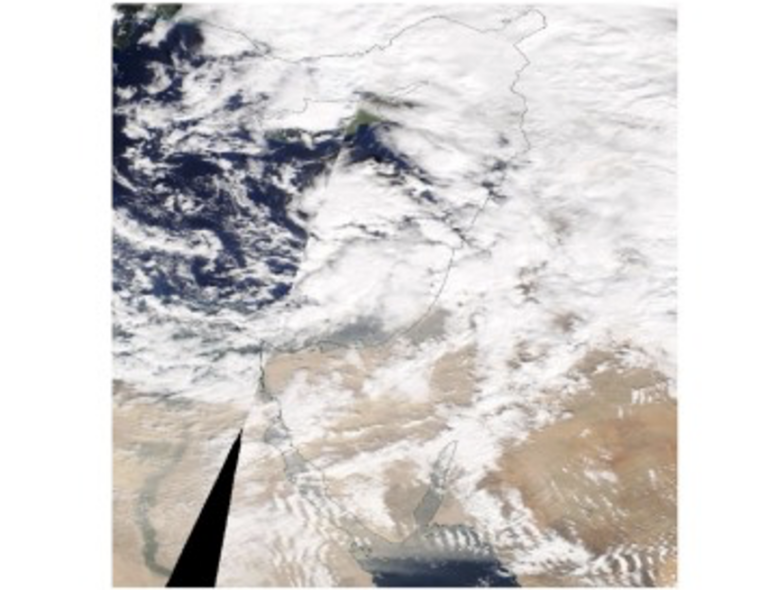

Le MIT (USA) et l’Université Ben Gurion du Néguev (Israël) créent un laboratoire consacré à l’urbanisme à la limite du désert

NUR (Negev Urban Research), le premier laboratoire de ce type en Israël,…

NUR (Negev Urban Research), le premier laboratoire de ce type en Israël,…

Le Dr Sivan Spitzer de l’Université Bar-Ilan a rejoint une équipe de…

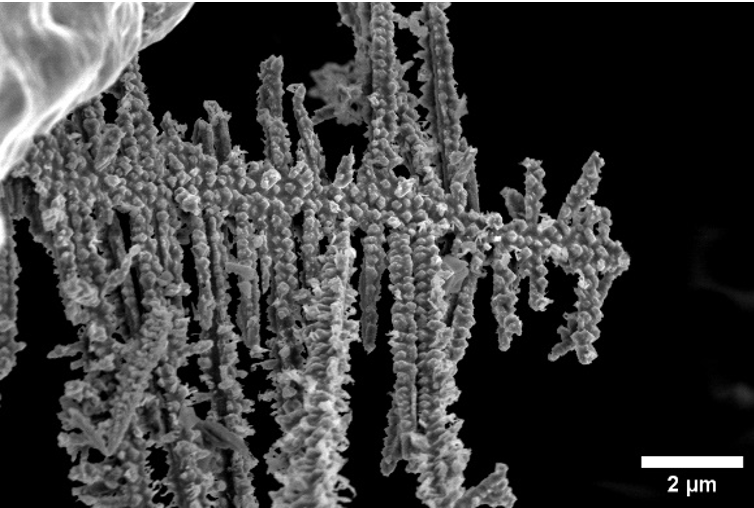

Les chercheurs de l’institut Weizmann ont pu démêler les minuscules filaments de…

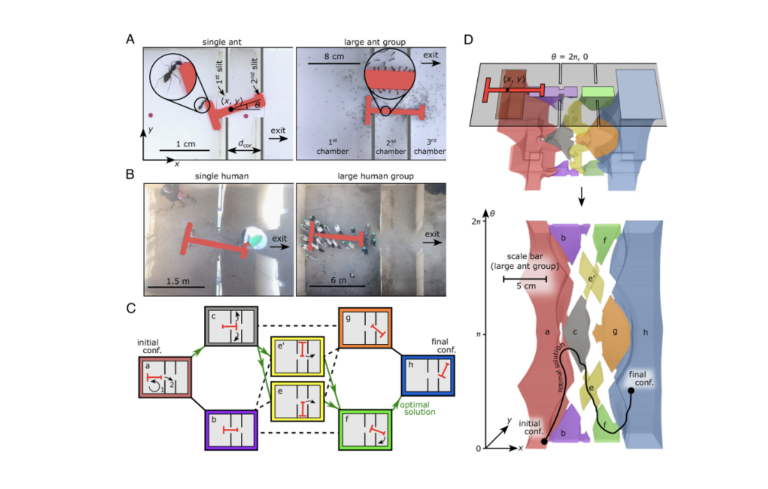

La coopération a mieux fonctionné pour les fourmis que pour les humains…

Selon des chercheurs de l’Université Hébraïque de Jérusalem, les mesures du champ…

Des olim de France qui ont fait leur alyah il y a…

Israel Valley. Début décembre 2024, le Dr Daniel Rouach, président d’honneur de…

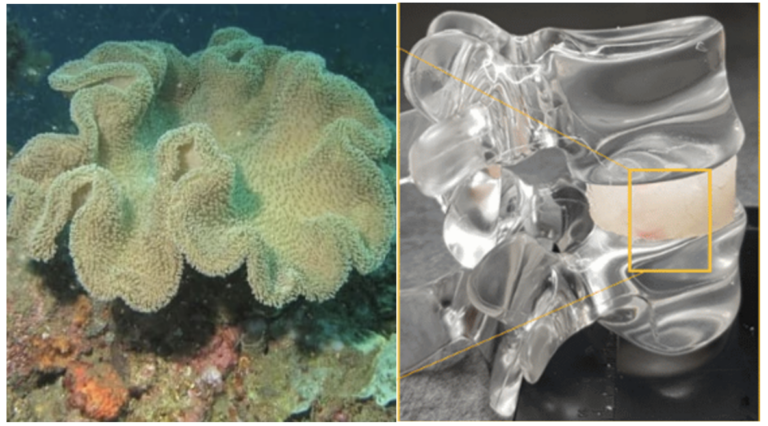

Des millions de personnes dans le monde souffrent de dégénérescence discale et…